peg87

Utente Èlite

- Messaggi

- 1,562

- Reazioni

- 141

- Punteggio

- 95

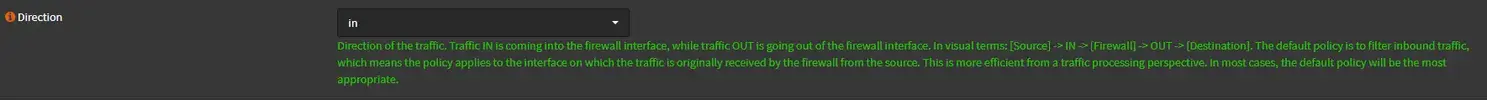

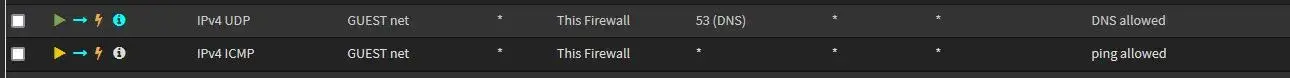

Infatti mi sa che proverò! Intanto grazie. In ogni caso stavo guardando le regole del firewall di opnsense e sono davvero poco intuitive.Puoi prendere due S+RJ10 così usi le due porte SFP+, in una ci colleghi la ethernet 2.5 lato LAN di opnsense e in una ci colleghi il PC se ha la ethernet 2.5. A quel punto con iperf3 dovresti vedere il 2.5Gbps in LAN.

Ricordati di mettere le due porte sfp+ nel bridge nello switch