- Messaggi

- 23,888

- Reazioni

- 13,063

- Punteggio

- 214

e allora suppongo sia bloccato dall'ISP, non arriva neppure al tuo router.

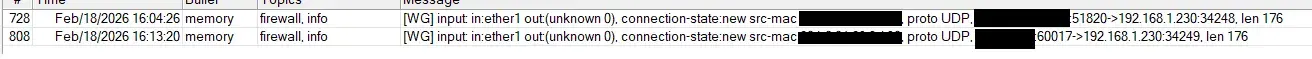

Ma sto andando a caso, dato che non mi hai mai detto se hai attivato i log nelle regole DNAT e FILTER del mikrotik e se hai visto passare il pacchetto nei log

Ma sto andando a caso, dato che non mi hai mai detto se hai attivato i log nelle regole DNAT e FILTER del mikrotik e se hai visto passare il pacchetto nei log